受攻击的用户类型

虽然大多数银行恶意软件(不包括POS和ATM木马)通常针对私人用户,但根据我们的统计数据发现并不总是这样的。

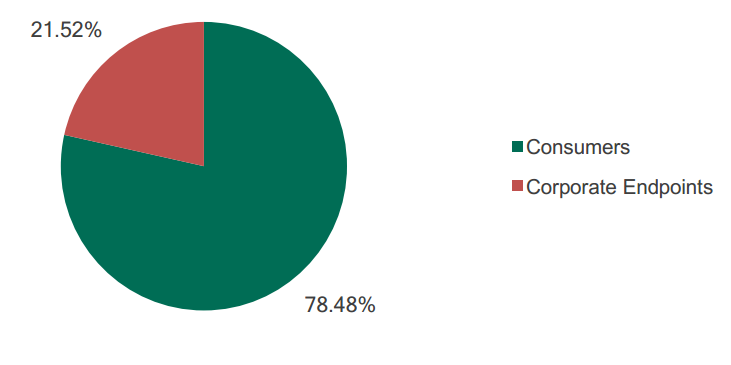

图19:2015年受攻击的用户类型分布情况

在2015年,受到银行恶意软件攻击的用户中有21.52%的是企业用户。在2016年,这类用户的占比下降到17.17%,但实际的目标数量增加了4.16%,从2015年的179,494个增加到2016年的186,965个。

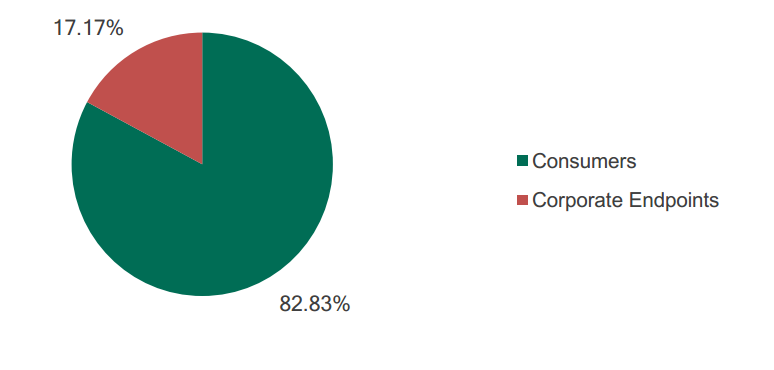

图20:2016年受攻击的用户的类型分布情况

很难说这种攻击趋势趋于减弱,但至少有一个坚实的结论:连续两年,几乎每五个受到银行恶意软件攻击的用户中就有一个是企业用户。很难低估这种攻击的危险:在对私人用户的成功攻击中,犯罪分子将能够访问他或她的私人银行或支付系统。如果这种攻击对公司用户攻击成功,那么不仅是员工的私人账户处于风险中,而且受害者所工作的公司的金融资产也处于风险之中。

攻击行为的主要行动者和发展情况

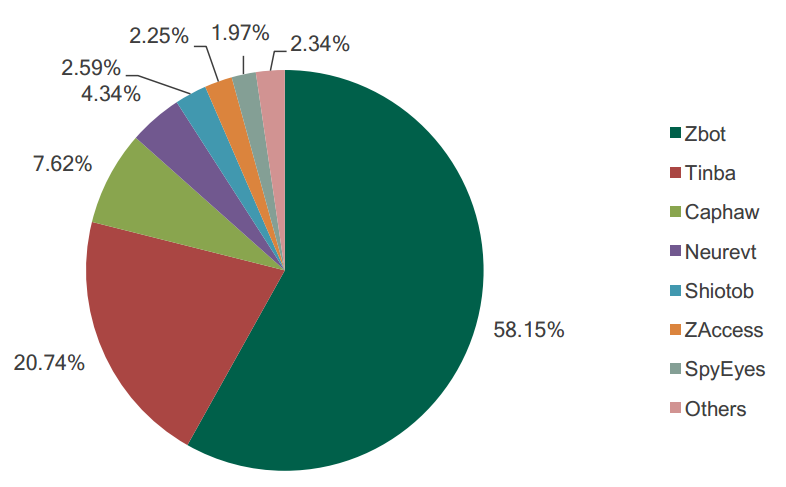

在卡巴斯基实验室,我们追踪了大约30个银行恶意软件家族,但只有几种形式的银行威胁活动。以下是前七个最活跃的银行恶意软件家族列表。在2015年,有Zbot,Tinba,Caphaw,Neurevt,Shiotob,ZAccess和SpyEye。

图21:2015年活动最广泛的银行恶意软件家族的分布

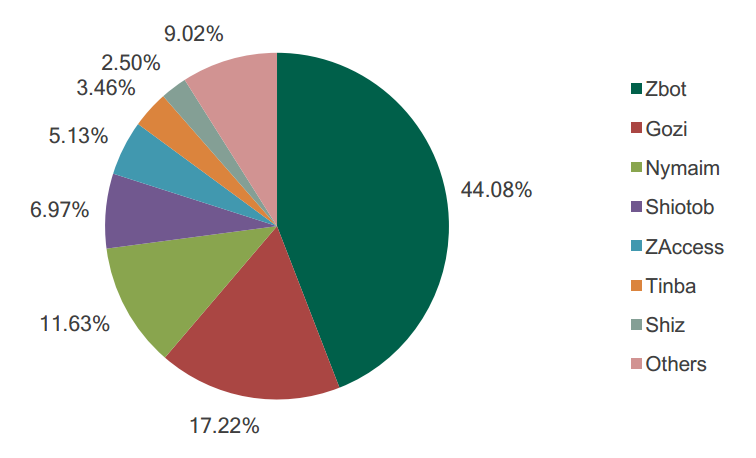

在2016年,情况略有不同。Zbot仍然保持其第一的地位,虽然它受到Gozi银行木马家族的积极挑战,但它在2016年依旧非常活跃。同时,Tinba的攻击排名从2015年的第二位下降到2016年第六位。

图22:2016年分布最广泛的银行恶意软件家族

Zbot的位置无可置疑也无需解释,其源代码已经在网络上公开了好几年。还有许多额外的模块专门为这个恶意软件家族开发,创建不同版本的恶意软件的功能和攻击特定组织的能力为网络犯罪分子提供了更大更多的机会。

在2016年有许多有趣的事件以及地下银行恶意软件的发展。其中一个关键事件是逮捕了Lurk犯罪集团,该犯罪集团盗窃了数千万美元。随着犯罪集团的操作,Lurk开始逐渐积极的使用最强大的攻击包之一——Angler,在关闭之前会传播银行恶意软件和勒索软件。Lurk和Anglerexploit工具包的消失给网络犯罪社区带来了许多偏执和关注,一些网络犯罪分子暂时停止了它们的攻击活动。但这些事件并不影响恶意软件作者的研究和开发工作。

如发现本站文章存在版权问题,烦请联系editor@askci.com我们将及时沟通与处理。

如发现本站文章存在版权问题,烦请联系editor@askci.com我们将及时沟通与处理。