在2016年,研究人员发现了GozNym银行木马程序,它将Gozi木马程序的代码与Nymaim下载程序的代码相结合。其结果是一个功能强大的组合型恶意软件,但最有趣的是,GozNym并不是第一个混合型的恶意软件:在2014年12月卡巴斯基实验室研究人员就发现了Chtonic银行木马,这是ZuesVM恶意软件和Andromeda下载者的组合。鉴于GozNym的组合概念重复了Chtonic的组合概念,我们可以假设这种混合的,强大的,多功能的银行恶意软件的创建可能会成为一种趋势。

2016年也有一些回归。例如,我们发现了Emotet银行木马的新版本。此木马离开了我们的监测雷达有一段时间了,现在已经重新出现。到目前为止,我们还没有看到Emotet新版本的积极传播,但它存在的事实意味着这个家族背后的作者显然仍然有一些发展的计划。另一个有趣的回归是Trickster木马。就像Emotet一样,它并没有广泛传播,但是根据代码的特殊性,这个木马可能是Dyre(又名Dyreza)银行木马的继承者,在2015年10月完全停止活动。

总之,我们可以说,地下银行恶意软件不断生产新的“产品”,这些产品的恶意代码不断升级。尽管近年来,许多银行已经开始大量投资于其在线产品的最终用户的安全,但网络犯罪分子仍然在通过恶意软件的帮助下找到窃取钱财的方法。因此,我们建议用户在从PC进行在线金融操作时要非常谨慎。不要低估现代网络犯罪分子的专业性,从而让你的计算机不受保护。

Android银行恶意软体

Android银行恶意软件在野外已经存在了好几年了。但是在过去的几年中,被银行木马程序攻击的用户数量相当多。例如,在我们重新审查2014年金融网络威胁活动的报告时,我们发现全球近80万用户使用了金融恶意软件。但是大多数用户是被SMS木马攻击的,只有大约6万名用户遭受了银行木马的攻击。那个时候,在2014年,使用SMS木马默认地将受害者订阅到高级短信服务是移动金融欺诈最常见的攻击类型之一,这是Android用户的主要金融威胁。但是,在俄罗斯当地电信监管机构采取行动之后,这种非法业务变得没有任何意义。网络犯罪分子开始寻找别的攻击方式。在2015年期间,Android银行木马遭到攻击的用户数量甚至比2014年要低——12个月里共57,607个用户。但是后来发生了一些异常的事件。

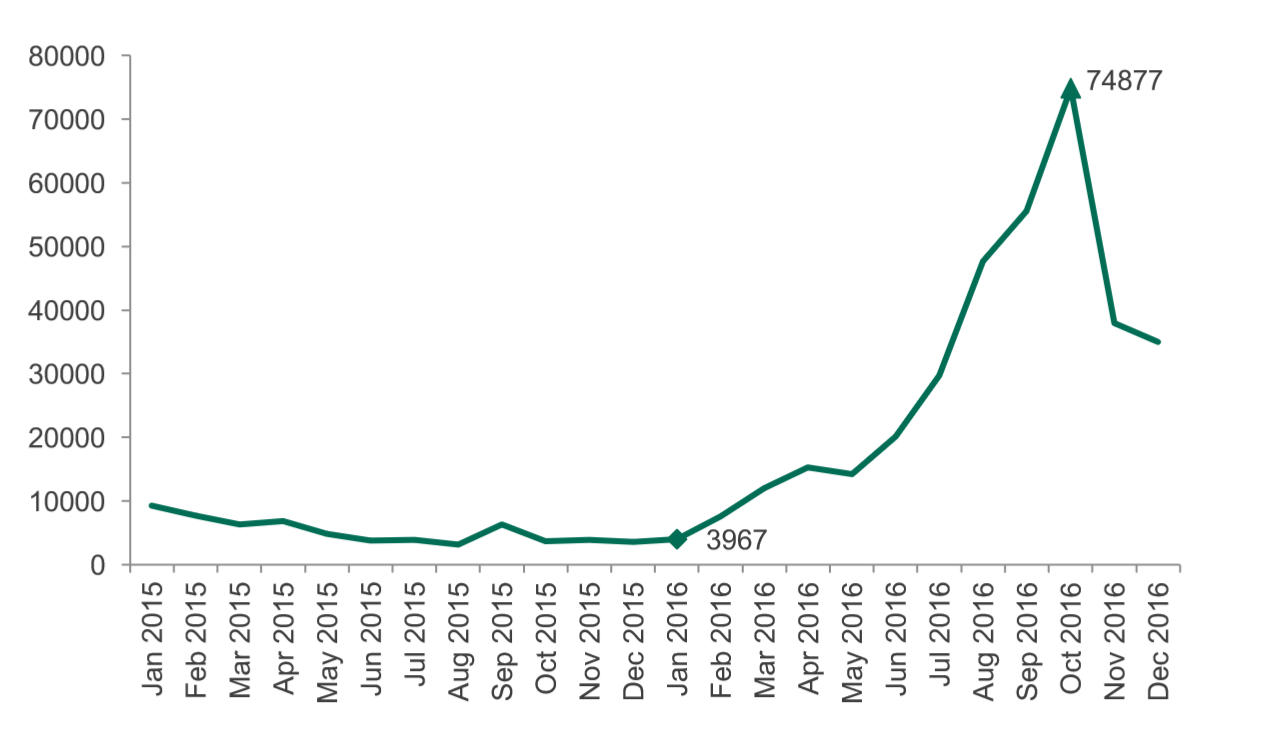

图23:在2015-2016年使用Android银行恶意软件的用户数量的变化

发生了这样的事情:遭受攻击的用户数量从一月份开始迅速增长,从2016年1月份的3,967个用户开始迅速增长到2016年10月的近75,000人。总共有超过305,000个用户在2016年受到金融恶意软件的攻击,比2015年增长5.3倍或430%个百分点。

当然卡巴斯基实验室的研究人员在受攻击的用户数量开始增长的时候就开始调查这一突然增加的原因。因此,我们发现只有两个恶意软件家族对这一重大转变负责。第一个是Asacub——从年初开始通过短信传播。第二个是Svpeng,这是一个著名的银行特洛伊木马,我们在之前的研究中已经描述过很多次。该木马已经开始以新的方式传播:通过GoogleAdSense广告网络。恶意软件主要针对来自俄罗斯和独联体的用户以及几个热门新闻的人物。正如我们进一步的调查显示,由于卡巴斯基实验室研究人员在流行的移动浏览器中发现了一个安全问题,木马的大量传播成为可能,这使得恶意应用程序可以自动下载恶意程序到被攻击的设备上。一旦浏览器的开发者发布了补丁,Google就知道如何识别和阻止恶意广告,受攻击的用户数量开始迅速下降,如上图所示。事件完全毁了我们的统计结果。可以自己判断:如果图表显示的是在2015年最受欢迎的银行木马的情况,看起来如下…

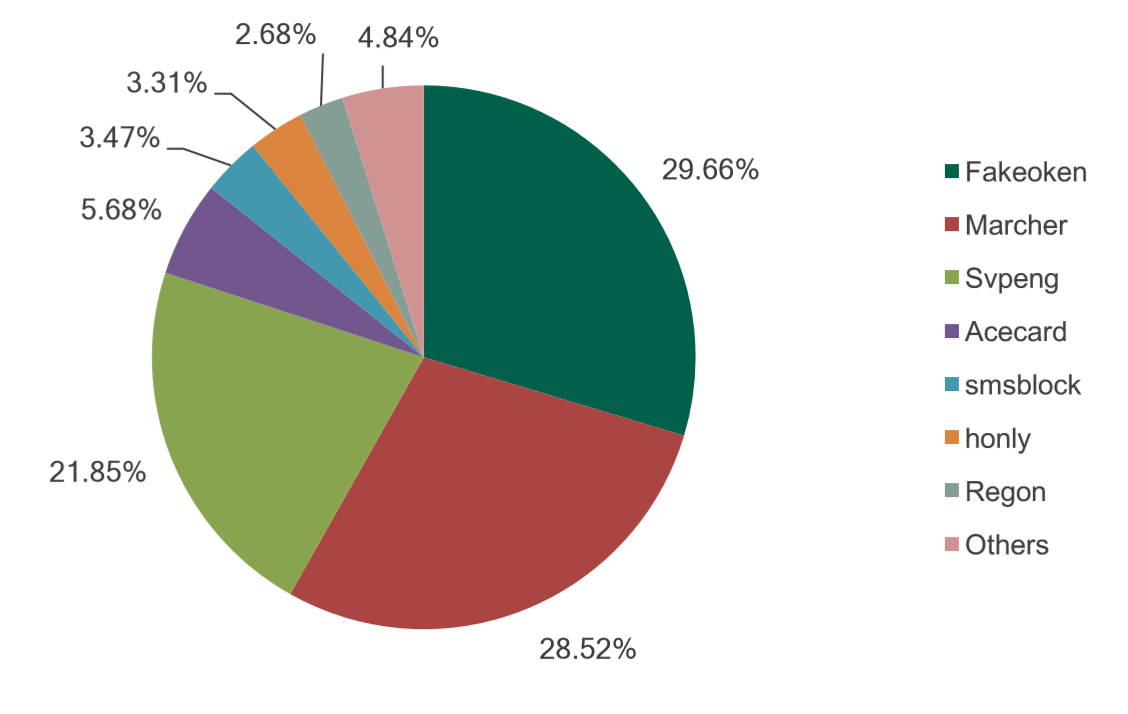

图24:2015年活动最广泛的Android银行恶意软件

如发现本站文章存在版权问题,烦请联系editor@askci.com我们将及时沟通与处理。

如发现本站文章存在版权问题,烦请联系editor@askci.com我们将及时沟通与处理。